L’environnement ayant été préparé dans l’article précédent, nous sommes maintenant en mesure de créer notre cluster de management NKP, point central de l’administration et gestion des clusters Kubernetes.

Création du cluster

En amont de la création je dois définir les 3 variables suivantes qu’appellera l’outil NKP pour se connecter à Prism Central :

export NUTANIX_ENDPOINT=https://ip:9440 export NUTANIX_USER=svc_nkp export NUTANIX_PASSWORD=mypassword

La commande pour créer le cluster est toute simple, mais il est nécessaire de lui rajouter des arguments, c’est ce que nous allons détailler ci dessous.

nkp create cluster nutanix

Pour les arguments à fournir, il existe plusieurs façon de faire.

Soit la déclaration de variables :

export NUTANIX_CLUSTER=thbnxlab

Et leur appel dans la commande :

nkp create cluster nutanix --cluster ${NUTANIX_CLUSTER}

Soit la préparation de la commande dans un fichier (pour sa réutilisation plus facile en cas d’échec) et l’intégration dans le terminal.

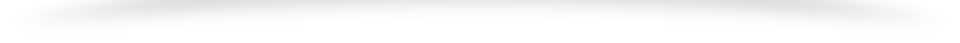

Honnêtement, je prépare ma commande en amont dans un fichier et je la place dans le terminal :

C’est plutôt ici une question de préférence.

Voici les différents paramètres à remplir avec leur explication :

nkp create cluster nutanix \ --self-managed \ —> indique que le cluster est self-managed --airgapped=false \ —> indique que l’on est pas sur un cluster airgapped --cluster-name=mynkpcluster \ —> nom du cluster NKP --endpoint=${NUTANIX_ENDPOINT} \ —> IP et port du Prism Central --insecure=true \ —> indique qu’on autorise le mode insecure, ici je n’ai pas de certificat sur mon cluster --control-plane-endpoint-ip=10.1.85.180 \ —> l’IP de l’endpoint du control-plane NKP --csi-storage-container=LAB-THEO \ —> le container à utiliser pour le stockage --kubernetes-pod-network-cidr=192.168.0.0/16 \ —> le range IP des pods (default) --kubernetes-service-cidr=10.96.0.0/12 \ —> —> le range IP des services K8s (default) --kubernetes-service-load-balancer-ip-range=10.1.85.181-10.1.85.185 \ —> le pool IP à utiliser pour les loadbalancers --control-plane-prism-element-cluster=thbnxlab \ —> le cluster nutanix sur lequel déployer les control planes --control-plane-subnets=NUTANIX-IPAM \ —> le subnet à utiliser pour les control planes --control-plane-vm-image=nkp-rocky-9.5-1.31.9-20250722133705 \ —> l’image des nodeOS ici pre-built du portail nutanix --worker-prism-element-cluster=thbnxlab \ ) —> le cluster nutanix sur lequel déployer les workers --worker-subnets=NUTANIX-IPAM \ —> le subnet pour les workers --worker-vm-image=nkp-rocky-9.5-1.31.9-20250722133705 \ —> l’image des nodeOS ici pre-built du portail nutanix --control-plane-vcpus 2 \ —> la configuration vcpus des control planes --control-plane-memory 8 \ —> la configuration mémoire des control planes --worker-replicas 2 \ —> le nombre de replica pour les workers --worker-vcpus 4 \ —> la configuration vcpus des workers --worker-memory 8 —> la configuration mémoire des workers

Je vais revenir sur deux paramètres qui diffèrent un peu des déploiements plus généraux.

Mon cluster était un cluster de démo, il n’a pas de certificat, il m’est important de spécifier d’ignorer les alertes de sécurité relatives à ce point, c’est pour ca que je rajoute le paramètre suivant :

--insecure=true

Le second paramètre important dans mon cas est la spécification de la configuration en ressources de mes noeuds control-plane et workers. En effet, en raison de la petite taille de mon cluster Nutanix, je déploie en configuration minimale me permettant de faire tourner uniquement NKP en Starter.

--control-plane-vcpus 2 \ --control-plane-memory 8 \ --worker-replicas 2 \ --worker-vcpus 4 \ --worker-memory 8

Pour en savoir plus, sur la configuration des ressources nécessaires vous pouvez vous référer à l’article suivant : Control Plane Nodes and Worker Node Resource Requirements

Il ne reste plus qu’a exécuter la commande.

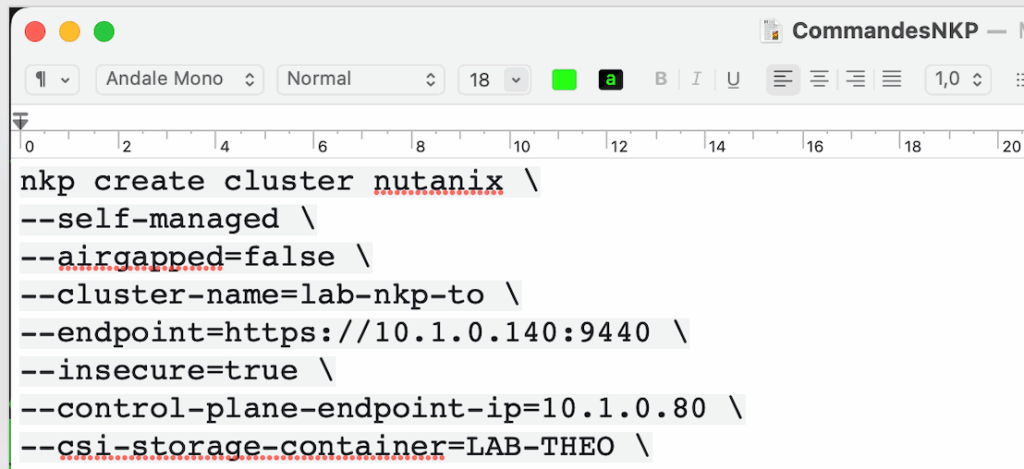

L’installation et la création du bootstrap cluster commence :

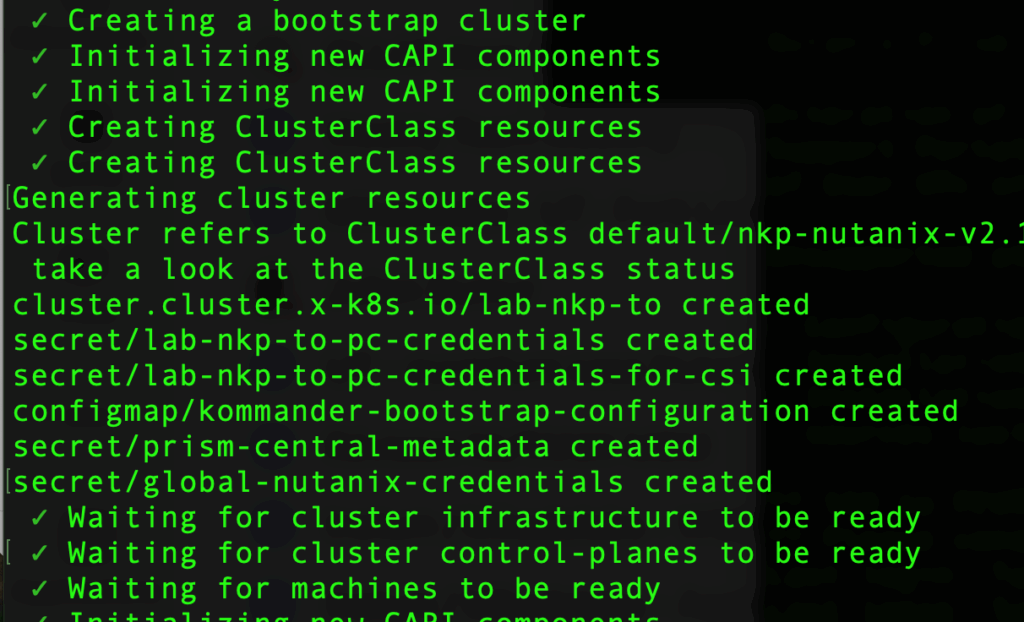

L’installation s’exécute environ sur petite heure sur ce type d’environnement et on peut suivre la création des entités sous Prism Central (VMs, Volumes Groups …) :

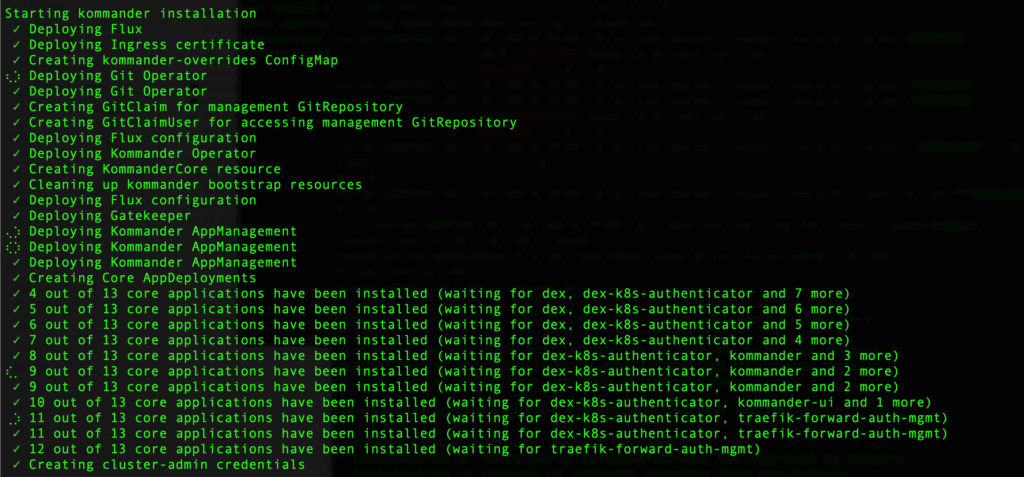

Une fois l’ensemble des composants déployés, c’est au tour des applications liées à l’administration :

L’installation étant terminée, l’output nous indique comment récupérer les credentials générés ainsi que l’URL de connexion en affichant la configuration kub :

![]()

(Le fichier n’est pas montré pour des raisons de sécurité)

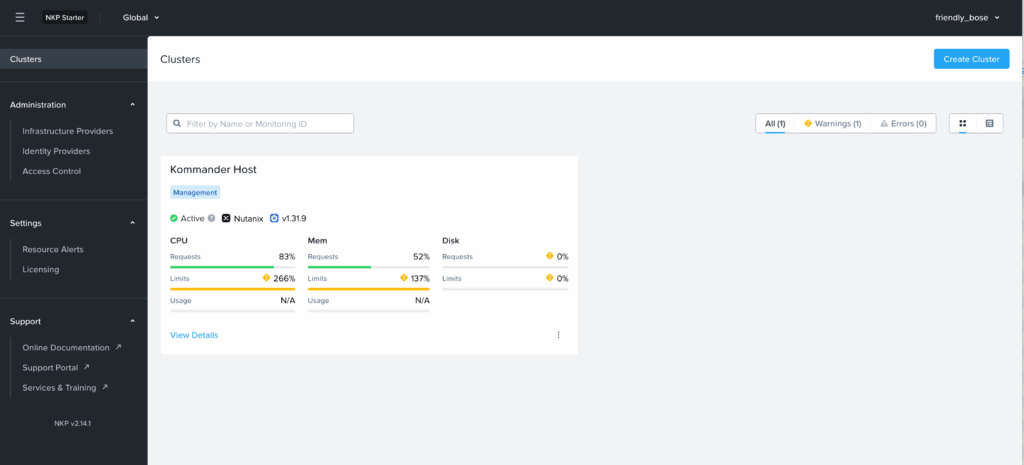

On peut ensuite se rendre sur le dashboard NKP et s’y connecter avec les identifiants contenus dans le fichier :

Le dashboard est maintenant accessible et les choses intéressantes vont enfin pouvoir commencer…

Procédure officielle suivie : https://portal.nutanix.com/page/documents/details?targetId=Nutanix-Kubernetes-Platform-v2_15:top-nutanix-infrastructure-options-t.html